Het CA/B Forum heeft onlangs een stemming gehouden over Ballot SC-081v3, die onder andere aanzienlijke veranderingen in de geldigheidsduur van TLS/SSL-certificaten voorstelt. Deze certificaten zijn beter bekend als de certificaten voor websites en apps. Die zie je achter het slotje voor de ‘https’. Momenteel zijn die nog ruim een jaar geldig, maar dit wordt in 3 stapjes naar 47 dagen teruggebracht. Short lived certificates noemt men dat (vertaald: kort levende certificaten). En dat gaat grote gevolgen hebben voor de beheerders van die certificaten, apps en servers.

Het risico van short lived certificates voor beheerders

TLS/SSL certificaten voor websites en apps hebben nu een maximale geldigheid van 398 dagen. Dat betekent dat een dergelijk certificaat zo eens per jaar vernieuwd moet worden. Beheerders weten uit eigen ervaring dat dit ‘gedoe’ kan zijn. Het maken van sleutelparen, aanvragen en installeren van een certificaat klinkt redelijk simpel en overzichtelijk. Maar een beheerder moet hiervoor schakelen met ketenpartners, applicatiebeheerders en de certificaatleverancier. Het hele proces vraagt om kennis, kunde, accuratesse en bovenal aandacht en focus. Naar mate de zekerheden in het certificaat toenemen, nemen ook de controles en de doorlooptijden toe.

Het grote risico zit dan ook in het niet op tijd starten van dit proces. Dan kunnen er belangrijke processen uitvallen waardoor er werkzaamheden stil komen te liggen. Short lived certificates hebben dan ook als grote nadeel dat je straks weer opnieuw kan beginnen met de aanvraag als je net een nieuw certificaat hebt geïnstalleerd. En dat dan voor al je websites, domeinen en apps. Onhandig zou je zeggen, dus waarom gebeurt dit dan?

Waarom short lived certificates?

Short lived certificates zorgen ervoor dat er een minder lange ‘aanval tijd’ is waarin de cryptografie van een certificaat gekraakt kan worden. De ontwikkeling en (theoretische) dreiging van Quantum computers op encryptie spelen hierin ook een belangrijke rol, omdat die nog sneller sleutels kunnen kraken. Daarnaast wil het CA/B Forum ook afdwingen dat gebruikers de certificate lifecycles gaan automatiseren. De invoering van short lived certificates heeft een grote invloed op hoe we wereldwijd omgaan met de beveiliging van het internet. Je zou dan ook denken dat dit een brede beslissing zou moeten zijn waar grote belanghebbenden bij betrokken zijn, maar was dat ook zo?

Het CA/B Forum: de internettoezichthouder met absolute macht

Kort gezegd is er één partij die aan de touwtjes trekt in de beveiliging van het internet: het CA/B Forum. De beslissingen die daar worden genomen beïnvloeden hoe de encryptie met websites en apps is en hoe de grote browsers zoals Chrome, Firefox, Edge en Safari certificaten vertrouwen. Maar ze gaan ook over hoe de certificaten op mobiele apparaten, een router, koelkast, camera etc. vertrouwd worden en spelen ook nog eens een cruciale rol in de wijze waarop beveiligingsproblemen opgelost worden.

Dat oplossen gebeurt meestal door een distrust (opzeggen van vertrouwen) in een bepaalde reeks van uitgegeven certificaten, maar het kan ook rigoureus door het opzeggen van het gehele vertrouwen in een certificaatleverancier. Nu lossen ze zo’n beveiligingsprobleem dus op met short lived certificates.

De overgangsfases naar short lived certificates

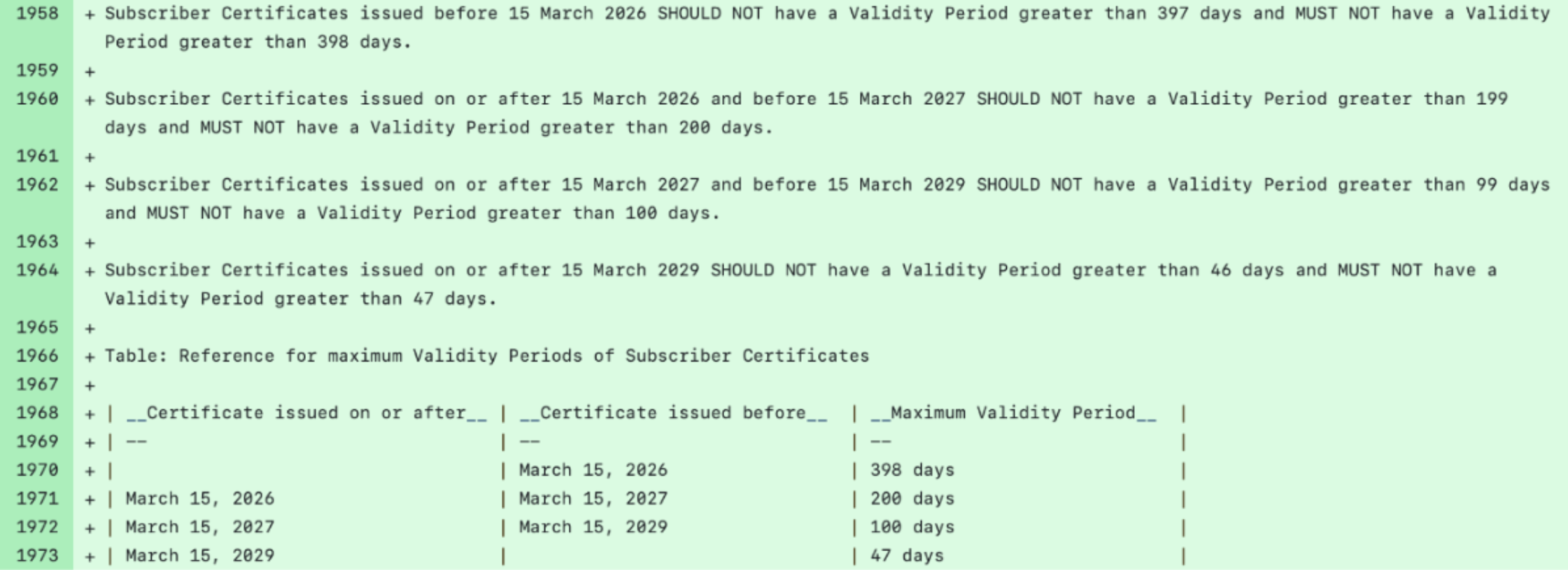

Vandaag de dag staat het CA/B forum toe dat publieke certificaten voor bijvoorbeeld websites en apps maximaal 398 dagen na uitgifte geldig zijn. Deze norm is hard en voor elk publiek certificaat van toepassing. Ongeacht of het nu een DV (domain validated), OV (organisation validated), EV (extended validation) of het Europese eIDAS QWAC certificaat is (qualified website authentication) is. De geldigheid voor een certificaat was overigens tot september 2020, 825 dagen en tot 2018 zelfs 1095 dagen.

Maar op 11 april 2025 is Ballot SC-081v3 aangenomen. Een ballot is een voorstel of wijziging of regels en richtlijnen. Ballot SC-081v3 bepaalt onder andere dat:

- Publiek vertrouwde certificaten geproduceerd op of na 15 maart 2026 niet langer geldig mogen zijn/vertrouwd worden dan 200 dagen

- Publiek vertrouwde certificaten geproduceerd op of na 15 maart 2027 niet langer geldig mogen zijn/vertrouwd worden dan 100 dagen

- Publiek vertrouwde certificaten geproduceerd op of na 15 maart 2029 niet langer geldig mogen zijn/vertrouwd worden dan 47 dagen

Bron: https://github.com/cabforum/servercert/pull/553/files

Moeten we mee naar de short lived certificates?

Ja. Wat dit betreft hebben we geen keuze en dat geldt voor alle certificaatgebruikers wereldwijd. Nederland is sterk in het ontwijken van goed certificate management en zoekt graag de ruimte op in de regelgeving. Daar zijn we ook bepaald geen uitzondering in, dus ziet het CA/B Forum geen andere keuze dan het inzetten van rigoureuze maatregelen met harde deadlines.

Maar het is wel griezelig om te zien hoe een kleine groep van technisch georiënteerde, veelal, mannen vanuit hoofdzakelijk Amerikaans perspectief te digitale wereld vormgeven en ‘sturen’. Overigens allemaal transparant, te volgen en mee te lezen; maar de gevolgen zijn niet minder groot. In dit geval waren 34 stemmen genoeg om een wereldwijde verandering in gang te zetten. En als je je afvraagt waarom deze grote aanpassingen niet groots in het nieuws zijn gekomen? Dat komt omdat het internet, net als de certificaten, als vanzelfsprekend worden behandeld. Het is er altijd, doet het altijd, hoe en waarom wordt (nog) niet als interessant gezien. Terwijl het een vitaal onderdeel is van de digitale wereld.

Bij het stemmingsproces zijn ook nog wat meer vraagtekens te plaatsen, maar de teerling is al geworpen en dit is de toekomst waar we ons op moeten voorbereiden. Wacht dus niet te lang met het opstellen van een sterk beleid om short lived certificates aan te kunnen. Over een half jaar, in maart 2026, wordt de huidige geldigheidsduur al nagenoeg gehalveerd. Dan zal het handmatig verlengen al een stuk arbeidsintensiever worden en na maart 2027 is het eigenlijk niet meer te doen.

Hulp nodig bij het inventariseren van de risico’s en benodigdheden voor je organisatie? Onze specialisten zijn de hele week telefonisch en per mail te bereiken, neem contact op.